12 aug Universal ZTNA van Extreme Networks

In de huidige digitale wereld is cybersecurity een absolute topprioriteit voor bedrijven van elke omvang. Met de komst van de NIS2-richtlijn worden de eisen op het gebied van cybersecurity nog strenger. Een van de grootste uitdagingen voor organisaties is het bieden van veilige toegang tot bedrijfssystemen, zowel voor medewerkers op kantoor als voor remote workers. Extreme Networks biedt met hun Universal ZTNA (UZTNA) de ideale oplossing. In deze blogpost bespreken we deze oplossing van Extreme Networks in meer detail.

De uitdagingen

De komst van de NIS2-richtlijn is zeer belangrijk. Deze wetgeving bepaalt de krijtlijnen waarbinnen bedrijven moeten opereren om te voldoen aan de cybersecuritymaatregelen die door overheden worden opgelegd. Dit vormt een grote uitdaging voor netwerk- en security engineers, die de IT-omgevingen moeten inrichten zodat iedereen binnen de organisatie op een veilige en efficiënte manier verbonden kan worden met de benodigde applicaties, of deze nu on-premise of in de cloud draaien. Binnen dit connectiviteit luik zit je met twee uitdagingen.

Binnen het domein van connectiviteit zijn er twee belangrijke uitdagingen:

- Veilige verbinding op kantoor of on-site: Hoe zorg ik ervoor dat mijn gebruikers die zich on-site bevinden op een veilige manier geauthenticeerd worden en verbinding maken met het netwerk?

- Veilige verbinding op afstand: Hoe zorg ik ervoor dat mijn gebruikers, ongeacht hun locatie (thuis, bij klanten, in een koffiebar, etc.), veilig verbinding kunnen maken met de benodigde applicaties?

Voor deze uitdagingen bestaan er reeds oplossingen zoals Network Access Control (NAC) en Zero Trust Network Access (ZTNA). Het probleem is echter dat deze vaak losse producten zijn, zonder mogelijkheid tot het implementeren van een uniforme policy die beide uitdagingen oplost en vanuit één centraal punt beheerd kan worden.

Universal Zero Trust Network Access (Universal ZTNA)

Universal Zero Trust Network Access of Universal ZTNA zorgt ervoor dat er 1 policy wordt geïntroduceerd voor gebruikers, ongeacht waar deze zich bevinden.

Dit is echter een term die door heel wat vendoren op een andere manier wordt belicht. Sommige vendoren hanteren het principe dat gebruikers, ongeacht hun locatie, verbinding maken via een client met een centraal punt (full-tunnel), waarbij al het netwerkverkeer door die tunnel wordt geleid. Centraal wordt het verkeer geïnspecteerd en verwerkt volgens een reeks policies, waarna het wordt gerouteerd naar het desbetreffende netwerk (IPSec, SaaS, etc.). Andere leveranciers, waaronder Extreme Networks, combineren een Cloud NAC-oplossing voor de campus met ZTNA voor remote workers.

Extreme Networks heeft recentelijk Universal ZTNA in zijn portfolio opgenomen. Deze oplossing maakt de combinatie van Cloud NAC voor de campus met ZTNA voor remote workers. Hieronder meer in detail hoe de verschillende oplossingen in elkaar zitten en hoe de unified policy er juist in detail uitziet.

Cloud NAC

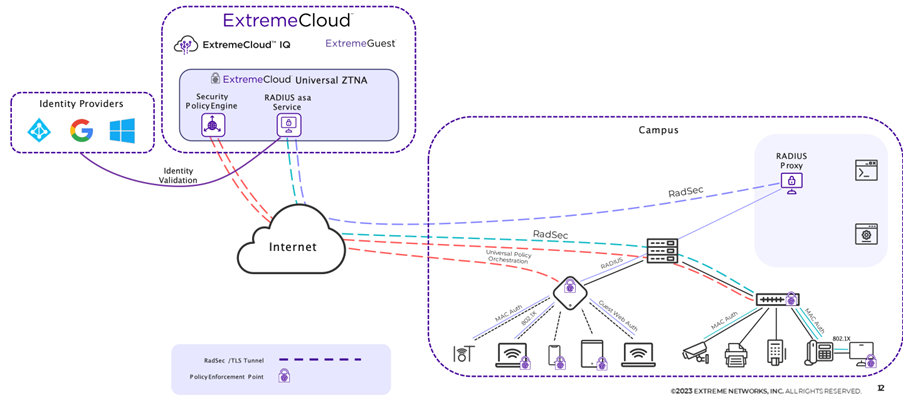

In bovenstaand diagram zie je hoe de Cloud NAC juist werkt en welke componenten er aanwezig zijn.

Binnen de Cloud NAC zijn er verschillende componenten:

- Identity Providers: Een Identity Provider is nodig om de users te importeren die gebruik zullen maken van de UZTNA oplossing. Binnen Cloud NAC worden die gebruikt als backend authentication server voor 802.1X Radius. Een user die verbindt met het netwerk (of dit nu wireless of wired is), wordt via de Radius service geauthenticeerd ten op zichte van de credentials die gekend zijn binnen de Identity Provider (Entra ID, Google Workspace, Onprem AD).

- ExtremeCloud: Binnen ExtremeCloud heb je twee applicaties:

- ExtremeCloud IQ: De SaaS Network Management oplossing van Extreme Networks waar switches en access points in beheerd worden. Voor deze oplossing configureer je binnen ExtremeCloud IQ de koppeling tussen LAN/WLAN en de UZTNA Cloud NAC

- ExtremeCloud Universal ZTNA: Dit is de UZTNA applicatie waar je alle policies, regels,… in gaat configureren.

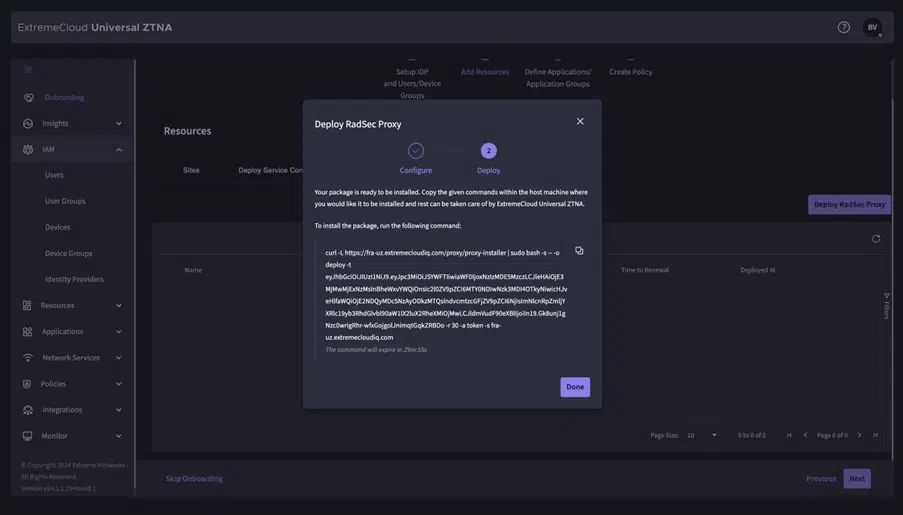

- Campus: Binnen de campus draaien de switches en APs. Deze maken een RADSEC tunnel naar ExtremeCloud die vervolgens de authenticatie verwerkt en een antwoord terug stuurt. Er zijn switches en APs die rechtstreeks RADSEC sturen naar ExtremeCloud, oudere switches en later 3rd party switches sturen eerst Radius naar een Radius Proxy die lokaal staat, welke op zijn beurt RADSEC stuurt naar ExtremeCloud.

RadSec is de afkorting van “Radius Security”. Dit is een protocol dat wordt gebruikt om RADIUS communicatie (Remote Authentication Dial-In User Service) te beveiligen door een extra versleuteling te voorzien.

RADIUS wordt veel gebruikt in netwerkomgevingen voor het authenticeren en autoriseren van gebruikers vooraleer ze toe te laten op het netwerk. Voornamelijk voor draadloze toepassingen (zoals wij ook met de KappaData wifi authenticeren), maar ook voor bedrade toepassingen (met een netwerkkabel naar een switch). Daarnaast wordt het ook vaak gebruikt om authenticatie te voorzien op bijvoorbeeld VPN toepassingen.

De standaard RADIUS die niet versleuteld is verzendt gegevens in platte tekst, wat het kwetsbaar maakt voor verschillende aanvallen zoals man-in-the-middle aanvallen of replay-attacks. Door gebruik van TLS (wat ook gebruikt wordt voor HTTPS webverkeer), worden RADIUS-berichten versleuteld en zijn ze beter beschermd tegen aanvallen.

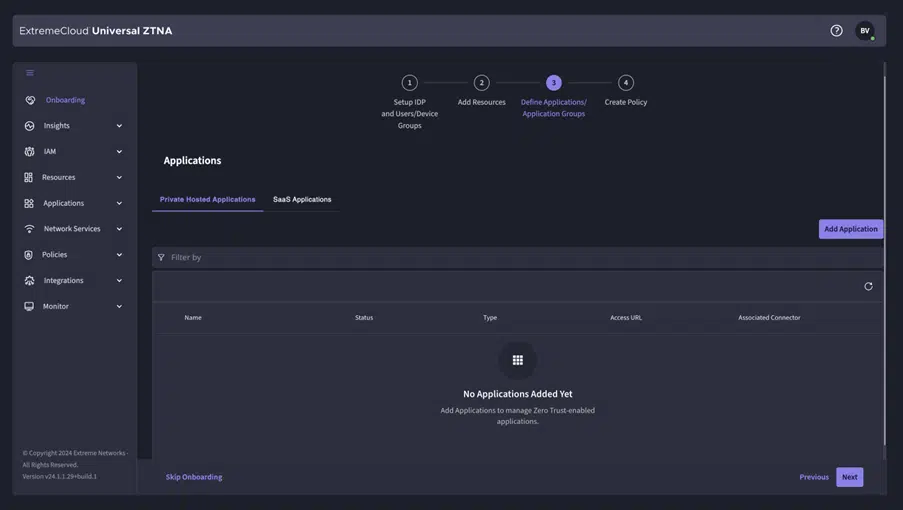

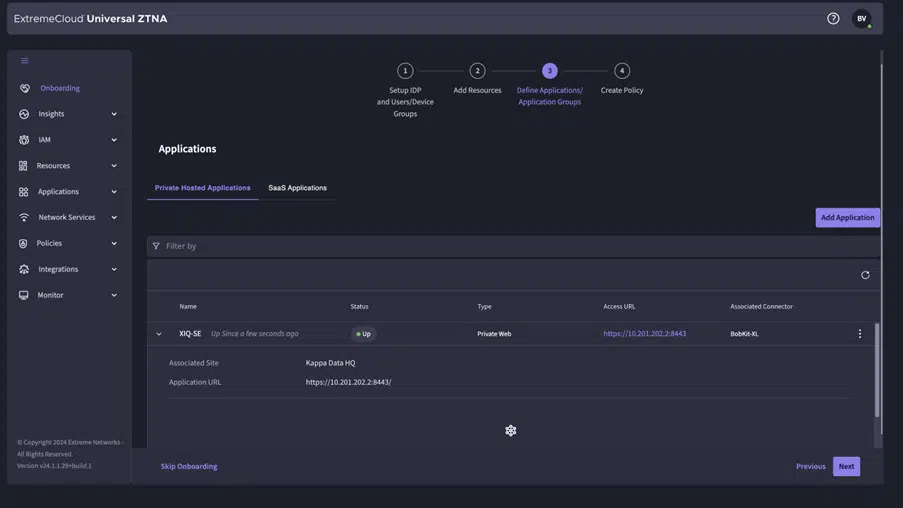

UZTNA – Application access

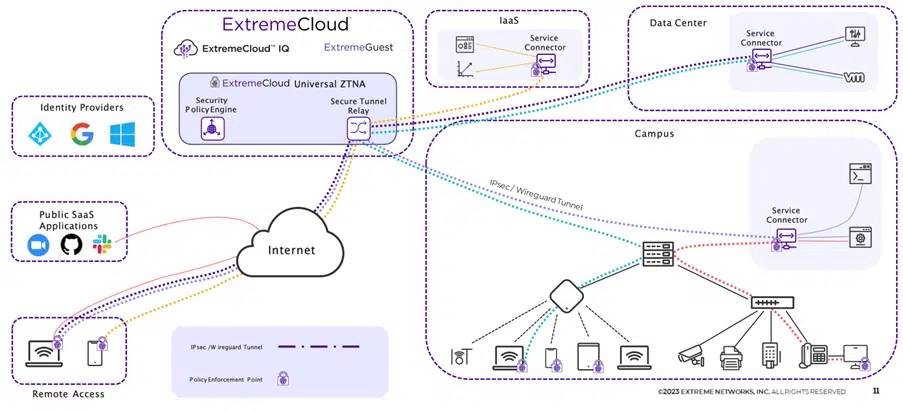

Het tweede luik binnen UZTNA is de application access. Hiermee geef je remote workers toegang tot applicaties, waar deze ook staan.

Ook binnen Application access heb je verschillende onderdelen:

- Identity Provider: Dit is dezelfde Identity provider als besproken binnen Cloud NAC. De Identity Provider bevat groepen welke je kan gebruiken in policies om bepaalde applicaties beschikbaar te stellen voor een groep van users

- Public SaaS Applications: Dit zijn applicaties waar je kunt instellen dat ze enkel via een UZTNA connectie gebruikt kunnen worden. Wanneer een gebruiker via UZTNA verbindt, kan deze de applicatie gebruiken, heeft deze geen connectie met UZTNA dan wordt die geweigerd. Op het moment van schrijven zijn dit: Mulesoft, Salesforce, Slack, G Suite, Splunk, Github, Atlassian, Dropbox en Zoom.

- Remote Access: Dit is een gebruiker die de UZTNA Agent op zijn toestel heeft staan waarmee hij verbindt richting ExtremeCloud. Dit is agent based of eventueel ook agentless.

- ExtremeCloud: Dit is de Universal ZTNA applicatie waar de policies gedefinieerd worden. De Secure Tunnel Relay zorgt ervoor dat de connecties die binnenkomen via de agents naar de juiste applicaties gestuurd worden.

- IaaS (Infrastructure as a Service): Applicaties die in de Public Cloud draaien (AWS, Azure, Google Cloud)

- Data Center: Applicaties die in een Private Data Center draaien (er wordt een service connector geïnstalleerd op de hypervisor)

- Campus: Applicaties die op de campus draaien (er wordt een service connector geïnstalleerd in het campus netwerk)

Policies

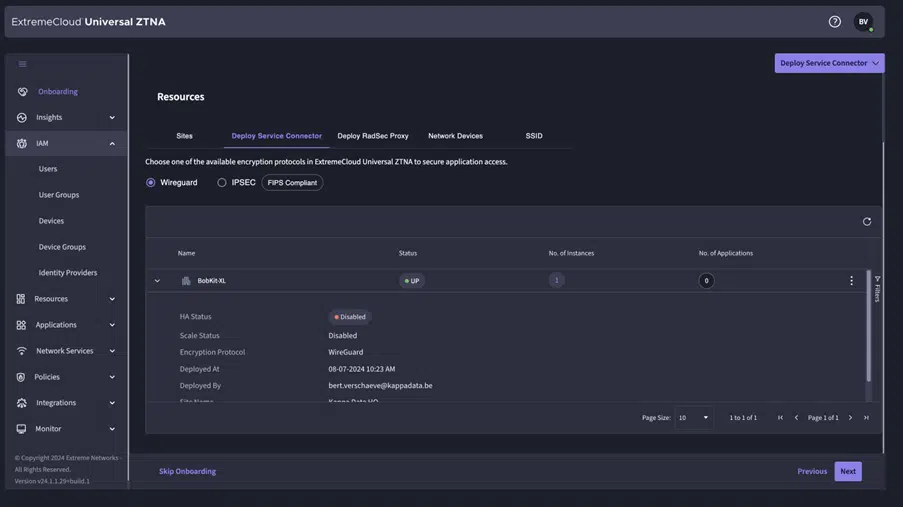

In de voorgaande delen hebben we de connectiviteit besproken. Het belangrijkste aan een ZTNA oplossing is uiteraard het definiëren van Policies. Hieronder zullen we stap voor stap bespreken hoe Universal ZTNA van Extreme Networks ingericht kan worden:

Extreme Universal ZTNA Flow

Step 1:

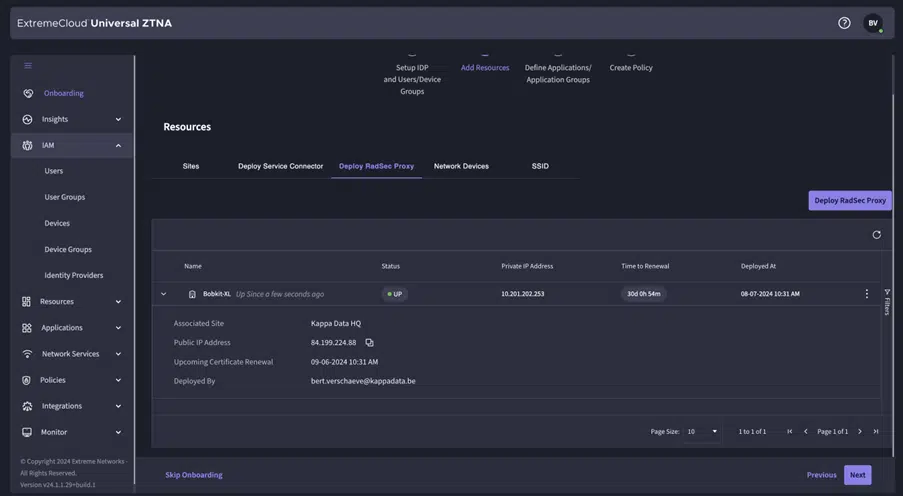

Homescreen

Wanneer we inloggen op ExtremeCloud Universal ZTNA zien we een algemeen scherm dat ons inzichten heeft in wat er momenteel gaande is. Hier zie je de health status van de applicaties, de service connectors en de Radsec proxies, samen met het algemene gebruik van de applicaties die via Universal ZTNA beschikbaar gesteld worden.

Onboarding

Via “Onboarding” krijg je een wizard om policies te genereren en achterliggende NAC en Application configuratie uit te voeren. In dit geval kiezen we voor “Secure Hybrid Access” omdat we een policy willen introduceren die zowel van toepassing is voor onze on-site medewerkers als remote medewerkers.

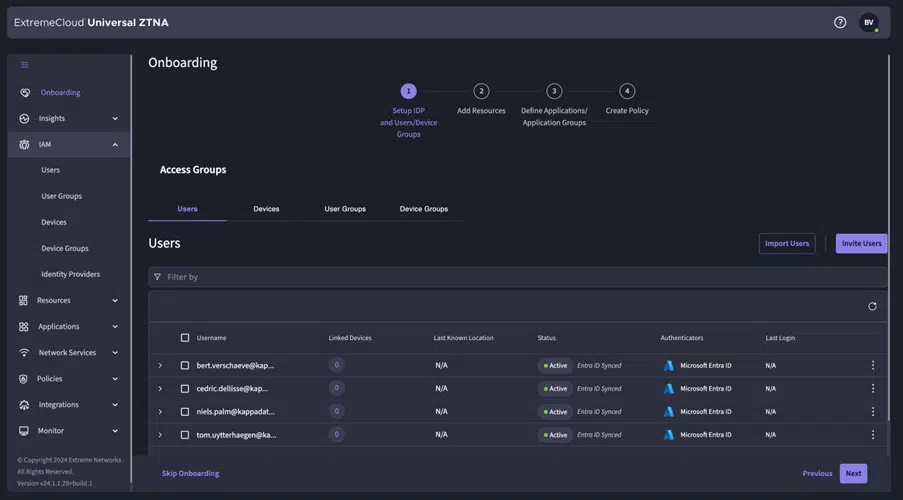

Definition IDP

We hebben momenteel nog geen IdP gedefinieerd, deze zullen we hier gaan definiëren. We kunnen kiezen uit ExtremeCloud Universal ZTNA (dit is wanneer je geen IdP hebt, maar deze is voorlopig enkel van toepassing voor Application Access, niet voor Cloud NAC). In dit geval kiezen we voor Entra ID.

Integration Entra ID

Vervolgens krijgen we het scherm om de integratie met Entra ID op te zetten. We maken een App registratie binnen Entra ID en configureren deze met de juiste waardes zodat er een connectie is tussen Entra ID en ExtremeCloud UZTNA.Omdat Cloud NAC geen MFA kan ondersteunen, moeten we binnen Entra ID een Conditional Access regel aanmaken die voor die specifieke applicatie MFA bypasst.

Vervolgens kan je een SCIM sync opzetten door een Enterprise Application aan te maken in Entra ID zodat alle groepen en users automatisch gesynct zijn tussen UZTNA en Entra ID.

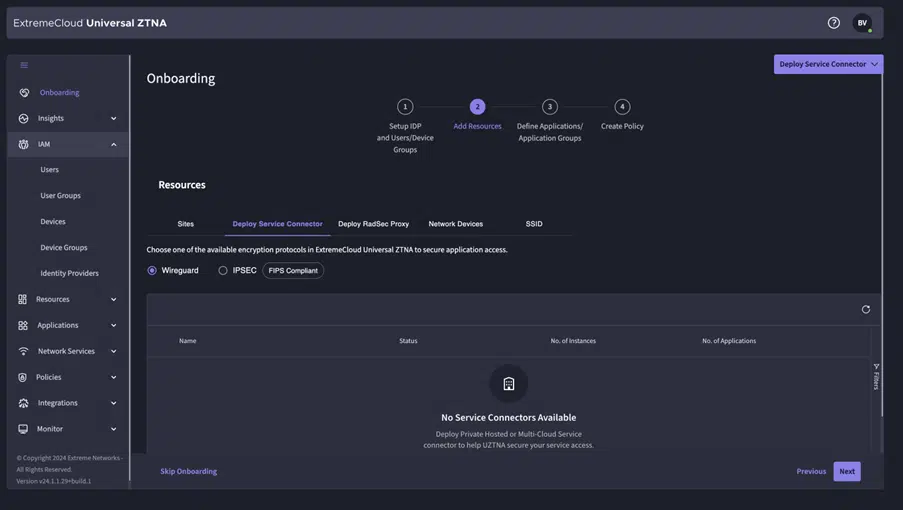

Step 2:

CloudNAC & UZTNA Connection

Binnen de devices zien we de APs en/of switches staan die momenteel in aanmerking komen om met de Cloud NAC te communiceren. Dit is ook een sync tussen ExtremeCloud IQ en UZTNA. Momenteel communiceren de APs nog met een Radsec proxy, en de SSID is dus geconfigureerd met de Radsec proxy als Radius server.Step 3:

Step 4:

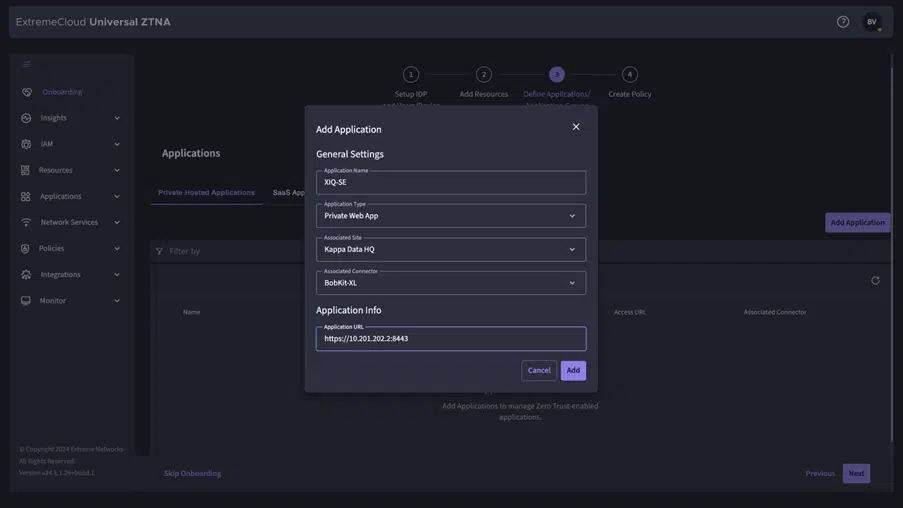

Definition Hybrid Policy

Nu is het tijd om een hybrid policy te gaan definiëren. Deze zullen we nu specifiek voor de groep Solution Engineers maken.Hierin definieer je een aantal zaken

- Naam van de policy

- User groep

- Device groep

- Applicatie groep

- Network (VLAN of Fabric I-SID)

- Network resource groep (bepaalde IP/subnet/poort combinaties die geblokkeerd moeten worden)

Conditions

Er zit ook een vorm van Conditional Access voor Cloud NAC in UZTNA ingebouwd. Op die manier kan toegang geweigerd/toegestaan worden op basis van:

- Locatie

- Tijd

- Authenticatie (EAP-TLS, EAP-TTLS, MBA,…)

Device Posture

Toegang tot applicaties kan geweigerd worden als de agent merkt dat een aantal zaken niet in orde zijn.

MDM

Er is ook een integratie met Microsoft Intune zodat je enkel compliant devices toegang kan geven via UZTNA

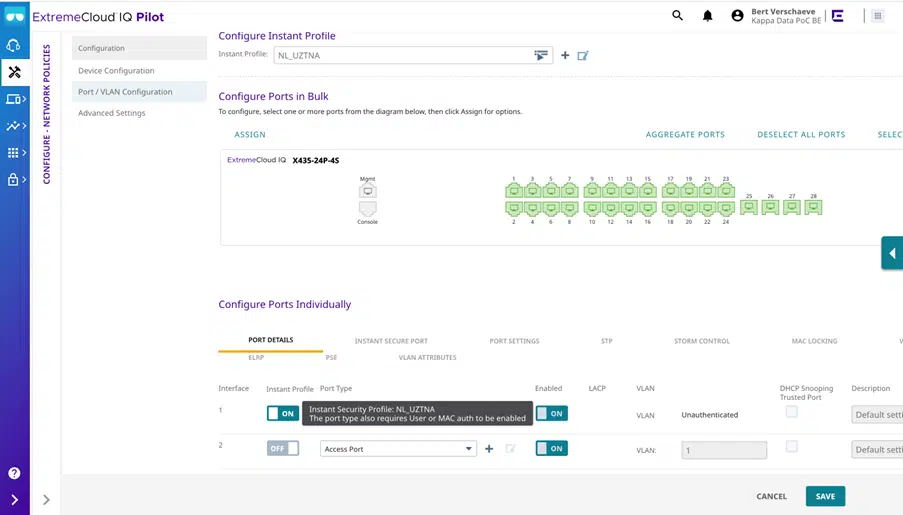

Switch Configuratie

Binnen ExtremeCloud IQ kan je de “Instant Secure Port” selecteren om van de switchpoort een “NAC” poort te maken. Op deze manier worden Radius requests op die poort doorgestuurd naar UZTNA.

Benieuwd hoe Universal ZTNA van Extreme Networks uw organisatie kan helpen om te voldoen aan de strengere eisen van de NIS2-richtlijn en tegelijkertijd veilige toegang te bieden aan uw medewerkers?

Neem gerust contact op met [email protected] als u meer informatie wenst.

Geen reacties