12 Août Universal ZTNA d’Extreme Networks

Dans le monde numérique d’aujourd’hui, la cybersécurité est une priorité absolue pour les entreprises de toutes tailles. Avec l’arrivée de la directive NIS2, les exigences en matière de cybersécurité deviennent encore plus strictes. L’un des plus grands défis pour les organisations est de fournir un accès sécurisé aux systèmes de l’entreprise, à la fois pour les travailleurs basés au bureau et pour les travailleurs à distance. Extreme Networks propose la solution idéale avec son Universal ZTNA (UZTNA). Dans cet article de blog, nous examinons plus en détail cette solution d’Extreme Networks.

Les défis

L’arrivée de la directive NIS2 est très importante. Cette législation définit les contours dans lesquels les entreprises doivent opérer pour se conformer aux mesures de cybersécurité imposées par les gouvernements. Cela représente un défi majeur pour les ingénieurs réseau et sécurité, qui doivent mettre en place des environnements informatiques permettant à tous les membres de l’organisation de se connecter aux applications requises de manière sécurisée et efficace, qu’elles soient exécutées sur site ou dans le nuage. Dans le cadre de cette composante de connectivité, vous êtes confronté à deux défis.

Dans le domaine de la connectivité, deux défis principaux se posent :

- Connexion sécurisée au bureau ou sur site : Comment puis-je m’assurer que mes utilisateurs sur site sont authentifiés en toute sécurité et se connectent au réseau ?

- Connexion à distance sécurisée : Comment puis-je m’assurer que mes utilisateurs, quel que soit l’endroit où ils se trouvent (à la maison, chez des clients, dans un café, etc.), peuvent se connecter en toute sécurité aux applications requises ?

Des solutions telles que le contrôle d’accès au réseau (NAC) et l’accès au réseau sans confiance (ZTNA) existent déjà pour relever ces défis. Cependant, le problème est qu’il s’agit souvent de produits distincts, sans possibilité de mettre en œuvre une politique unifiée qui résout les deux défis et qui peut être gérée à partir d’un seul point central.

Universal Zero Trust Network Access (Universal ZTNA)

Universal Zero Trust Network Access ou Universal ZTNA garantit l’introduction d’une politique pour les utilisateurs, quel que soit l’endroit où ils se trouvent.

Il s’agit toutefois d’un terme qui est mis en évidence différemment par un grand nombre de fournisseurs. Certains fournisseurs adoptent le principe selon lequel les utilisateurs, quel que soit leur emplacement, se connectent via un client à un point central (tunnel complet), tout le trafic réseau étant acheminé via ce tunnel. Au niveau central, le trafic est inspecté et traité conformément à un ensemble de politiques, après quoi il est acheminé vers le réseau concerné (IPSec, SaaS, etc.). D’autres fournisseurs, dont Extreme Networks, combinent une solution Cloud NAC pour le campus avec ZTNA pour les travailleurs à distance.

Extreme Networks a récemment ajouté Universal ZTNA à son portefeuille. Cette solution combine le Cloud NAC pour le campus et le ZTNA pour les travailleurs à distance. Voici plus en détail comment les différentes solutions sont assemblées et à quoi ressemble exactement la politique unifiée.

Cloud NAC

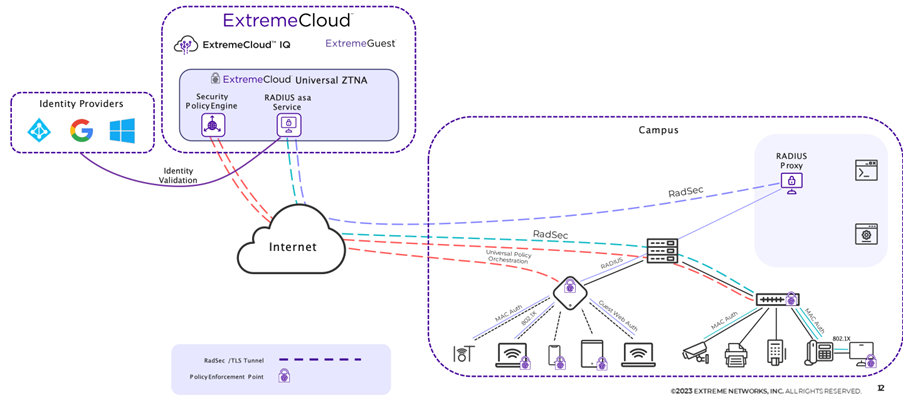

Le diagramme ci-dessus montre comment le Cloud NAC fonctionne correctement et quels sont les composants présents.

Le Cloud NAC se compose de plusieurs éléments :

- Fournisseurs d’identité : Un fournisseur d’identité est nécessaire pour importer les utilisateurs qui utiliseront la solution UZTNA. Dans le cadre de Cloud NAC, ces fournisseurs sont utilisés comme serveur d’authentification pour 802.1X Radius. Un utilisateur se connectant au réseau (qu’il soit sans fil ou câblé) est authentifié via le service Radius par rapport aux informations d’identification connues du fournisseur d’identité (Entra ID, Google Workspace, Onprem AD).

- ExtremeCloud : Au sein d’ExtremeCloud, vous disposez de deux applications :

- ExtremeCloud IQ : la solution SaaS de gestion de réseau d’Extreme Networks dans laquelle les commutateurs et les points d’accès sont gérés. Pour cette solution, vous configurez le lien entre le LAN/WLAN et l’UZTNA Cloud NAC dans ExtremeCloud IQ.

- ExtremeCloud Universal ZTNA : Il s’agit de l’application UZTNA dans laquelle vous configurez toutes les politiques, règles, etc.

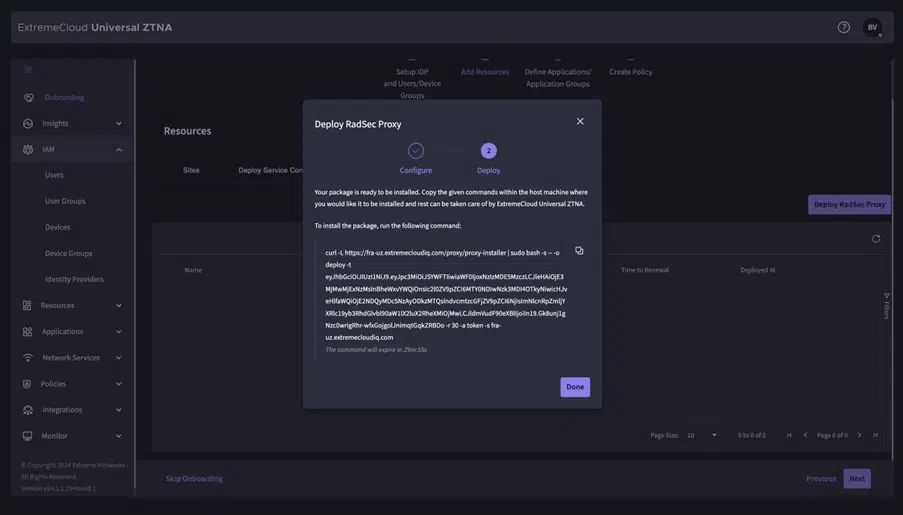

- Campus : Au sein du campus, les commutateurs et les AP fonctionnent, créant un tunnel RADSEC vers ExtremeCloud, qui traite alors l’authentification et renvoie une réponse. Certains commutateurs et APs envoient RADSEC directement à ExtremeCloud, les commutateurs plus anciens et les commutateurs tiers plus récents envoient d’abord Radius à un Radius Proxy qui réside localement, qui à son tour envoie RADSEC à ExtremeCloud.

RadSec est l’abréviation de « Radius Security ». Il s’agit d’un protocole utilisé pour sécuriser les communications RADIUS (Remote Authentication Dial-In User Service) en fournissant un cryptage supplémentaire.

RADIUS est largement utilisé dans les environnements réseau pour authentifier et autoriser les utilisateurs avant de leur permettre d’accéder au réseau. Principalement pour les applications sans fil (car nous authentifions aussi avec le wifi de KappaData), mais aussi pour les applications filaires (avec un câble réseau vers un commutateur). En outre, il est également souvent utilisé pour fournir une authentification sur des applications VPN, par exemple.

Le RADIUS standard qui n’est pas crypté envoie des données en texte clair, ce qui le rend vulnérable à diverses attaques telles que les attaques de type « man-in-the-middle » ou les attaques par rejeu. En utilisant TLS (qui est également utilisé pour le trafic web HTTPS), les messages RADIUS sont cryptés et mieux protégés contre les attaques.

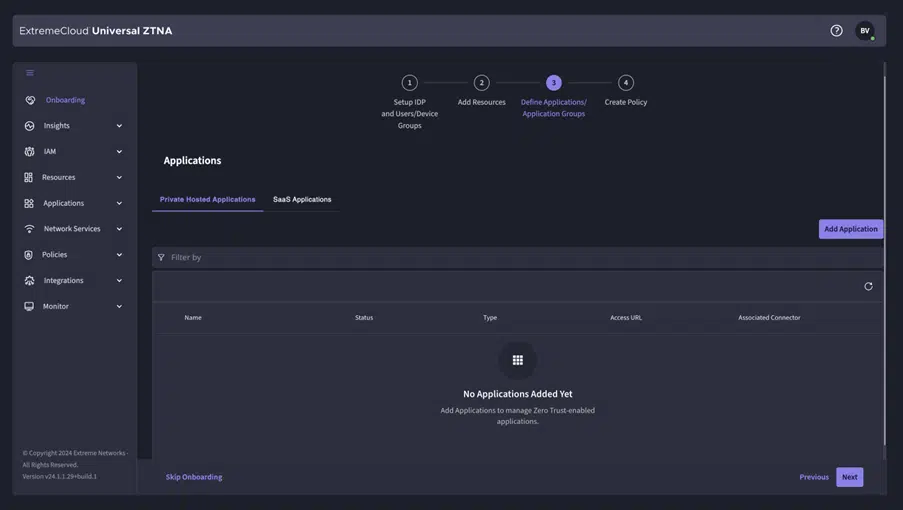

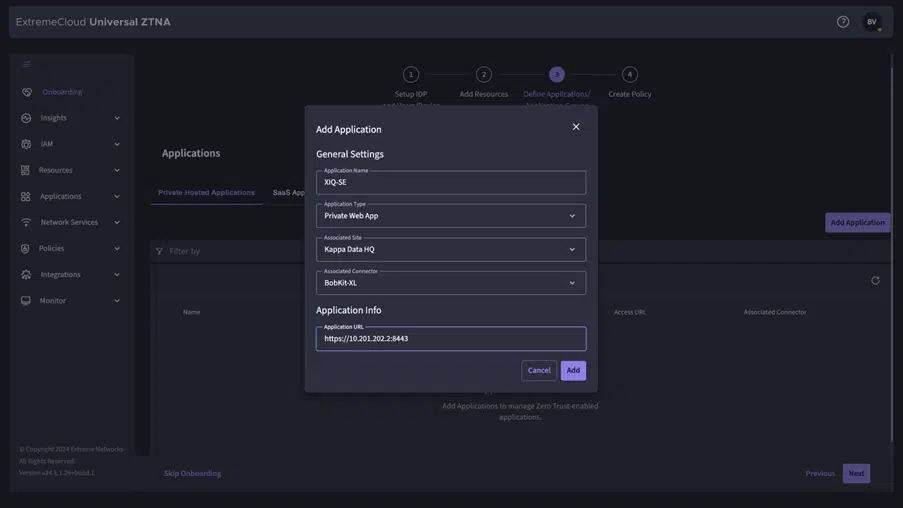

UZTNA – Application access

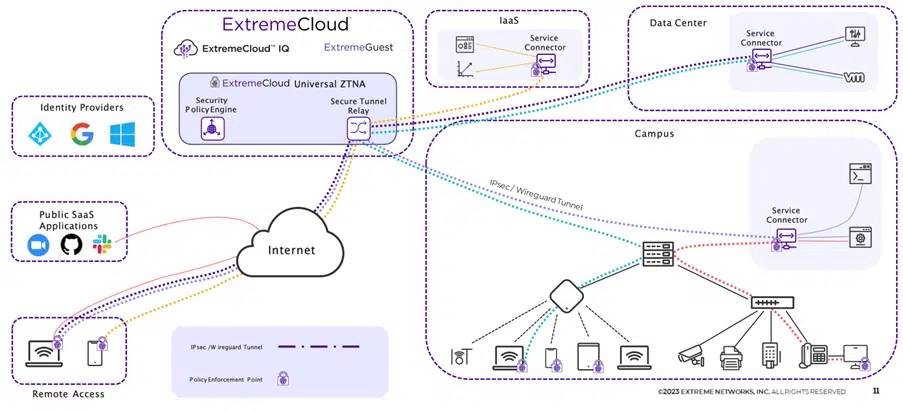

La deuxième composante d’UZTNA est l’accès aux applications. Il permet aux travailleurs à distance d’accéder aux applications, où qu’ils se trouvent.

Même au sein de l’accès aux applications, il existe différents composants :

- Fournisseur d’identité : il s’agit du même fournisseur d’identité que celui dont il est question dans le cadre de Cloud NAC. Le fournisseur d’identité contient des groupes que vous pouvez utiliser dans les politiques pour rendre certaines applications disponibles à un groupe d’utilisateurs.

- Applications SaaS publiques : Il s’agit d’applications pour lesquelles vous pouvez configurer qu’elles ne peuvent être utilisées que via une connexion UZTNA. Lorsqu’un utilisateur se connecte via UZTNA, il peut utiliser l’application ; s’il n’a pas de connexion à UZTNA, il sera rejeté. Au moment de la rédaction du présent document, ces applications sont les suivantes : Mulesoft, Salesforce, Slack, G Suite, Splunk, Github, Atlassian, Dropbox et Zoom.

- Accès à distance : Il s’agit d’un utilisateur qui dispose de l’agent UZTNA sur son appareil avec lequel il se connecte à ExtremeCloud. Il s’agit d’un accès basé sur un agent ou éventuellement sans agent.

- ExtremeCloud : Il s’agit de l’application Universal ZTNA où les politiques sont définies. Le Secure Tunnel Relay veille à ce que les connexions entrant par les agents soient envoyées aux bonnes applications.

- IaaS (Infrastructure as a Service) : Applications fonctionnant dans le Cloud public (AWS, Azure, Google Cloud)

- Centre de données : applications fonctionnant dans un centre de données privé (un connecteur de service est installé sur l’hyperviseur).

- Campus : Applications fonctionnant sur le campus (un connecteur de service est installé sur le réseau du campus)

Politiques

Dans les sections précédentes, nous avons abordé la question de la connectivité. Bien entendu, l’élément le plus important d’une solution ZTNA est la définition des politiques. Ci-dessous, nous verrons étape par étape comment configurer Universal ZTNA d’Extreme Networks :

Extreme Universal ZTNA Flow

Étape 1 :

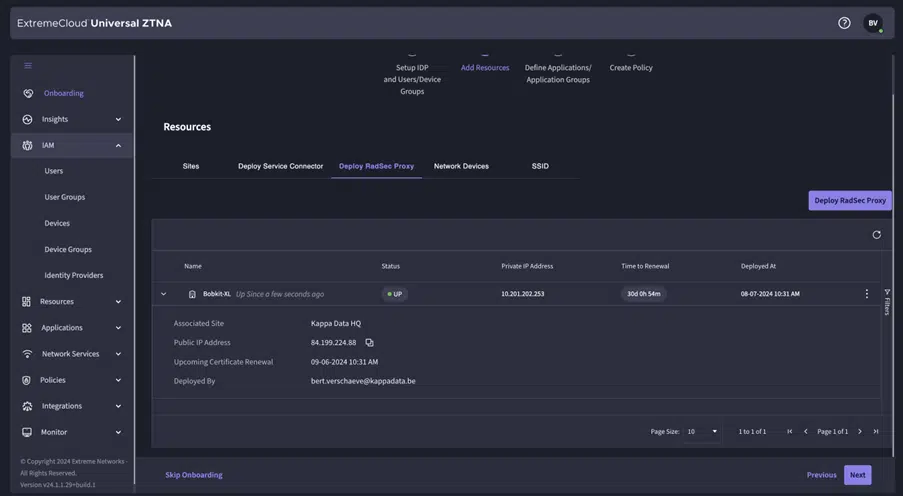

Homescreen

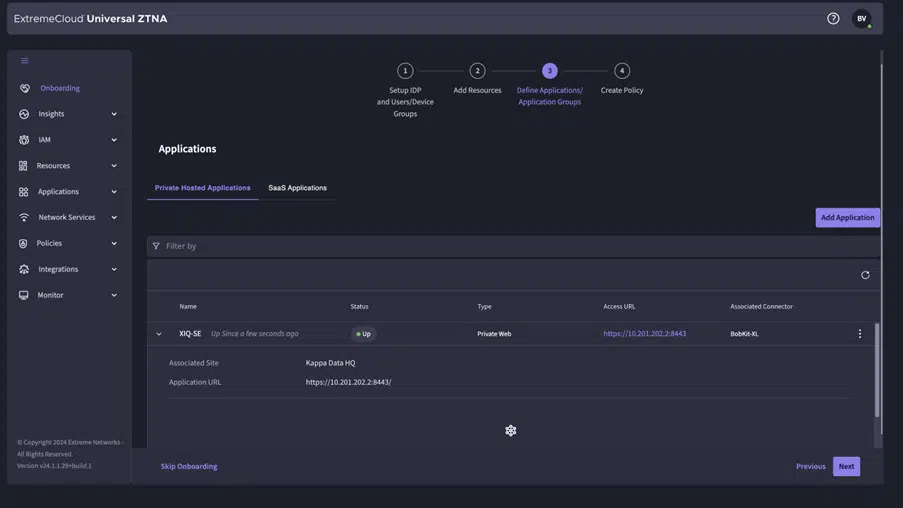

Lorsque nous nous connectons à ExtremeCloud Universal ZTNA, nous voyons un écran général qui nous donne un aperçu de ce qui se passe actuellement. Vous pouvez y voir l’état de santé des applications, des connecteurs de services et des proxies Radsec, ainsi que l’utilisation générale des applications mises à disposition via Universal ZTNA.

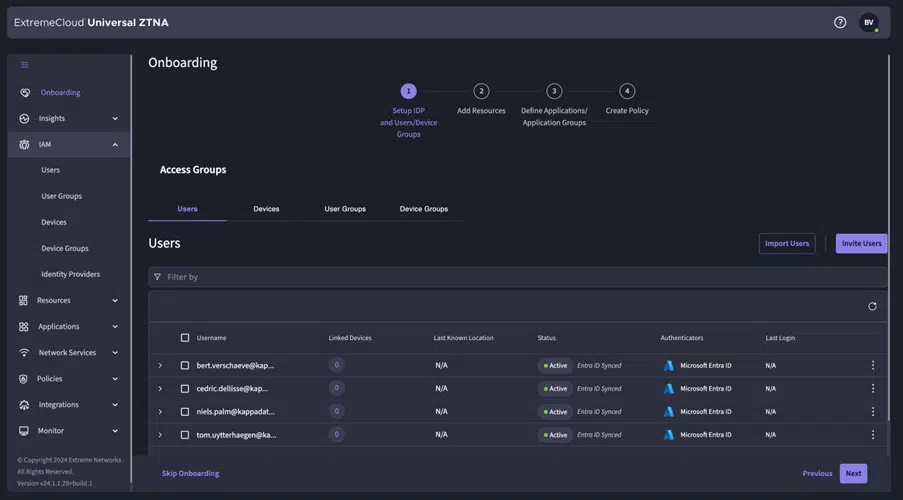

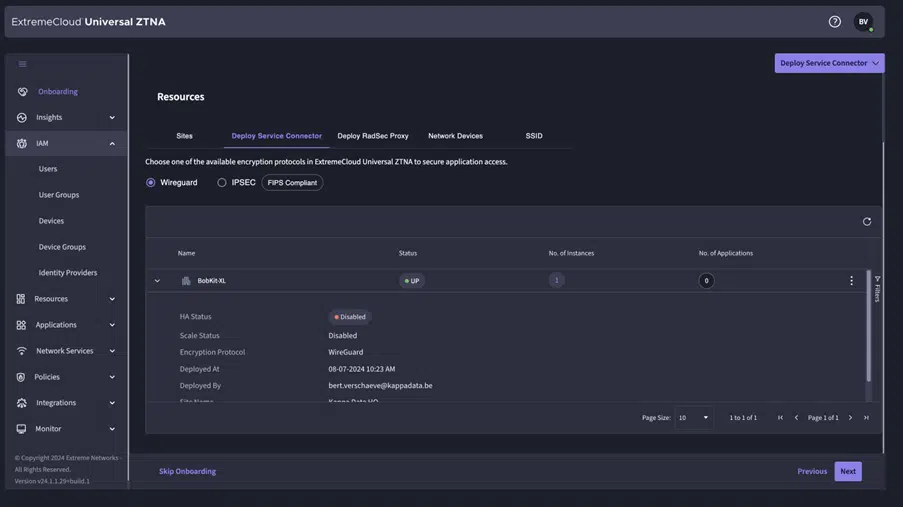

Onboarding

Via « Onboarding », vous obtenez un assistant pour générer des politiques et effectuer la configuration sous-jacente du NAC et de l’application. Dans ce cas, nous choisissons « Secure Hybrid Access » parce que nous voulons introduire une politique qui s’applique à nos employés sur site ainsi qu’aux employés à distance.

Integration Entra ID

Ensuite, nous obtenons l’écran de configuration de l’intégration avec Entra ID. Nous créons un enregistrement d’application dans Entra ID et le configurons avec les valeurs appropriées pour qu’il y ait une connexion entre Entra ID et ExtremeCloud UZTNA.Puisque Cloud NAC ne peut pas supporter le MFA, nous devons créer une règle d’accès conditionnel dans Entra ID qui contourne le MFA pour cette application spécifique.

Vous pouvez ensuite configurer une synchronisation SCIM en créant une application d’entreprise dans Entra ID afin que tous les groupes et utilisateurs soient automatiquement synchronisés entre UZTNA et Entra ID.

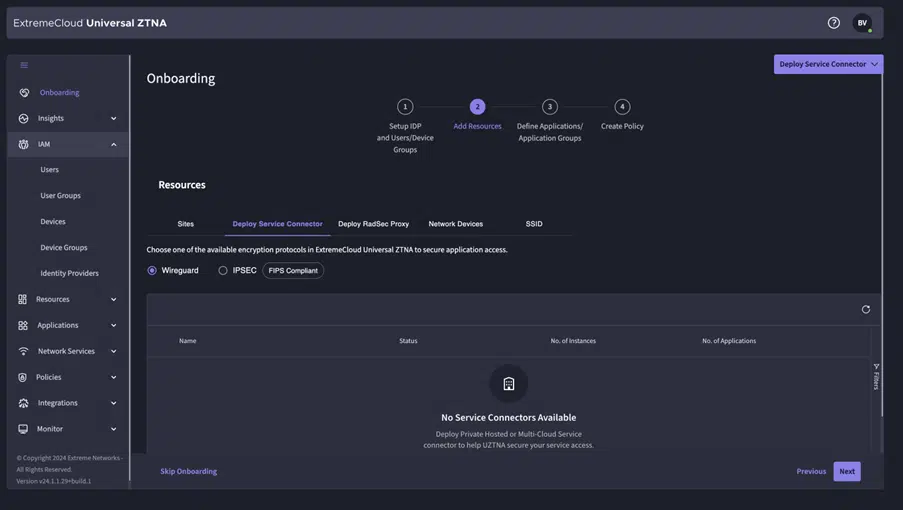

Étape 2 :

CloudNAC & UZTNA Connection

Dans les appareils, nous voyons les AP et/ou les commutateurs actuellement éligibles pour communiquer avec le Cloud NAC. Il s’agit également d’une synchronisation entre ExtremeCloud IQ et UZTNA. Actuellement, les AP communiquent toujours avec un proxy Radsec, et le SSID est donc configuré avec le proxy Radsec comme serveur Radius.Étape 3 :

Étape 4 :

Definition Hybrid Policy

Il est maintenant temps de commencer à définir une politique hybride. Nous allons créer celle-ci spécifiquement pour le groupe Solution Engineers.Vous y définissez un certain nombre d’éléments

- Nom de la politique

- Groupe d’utilisateurs

- Groupe d’appareilsGroupe d’applications

- Réseau (VLAN ou Fabric I-SID)

- Groupe de ressources réseau (certaines combinaisons IP/sous-réseau/port à bloquer)

Conditions

UZTNA intègre également une forme d’accès conditionnel pour le Cloud NAC. Ainsi, l’accès peut être refusé/autorisé en fonction des critères suivants

- Lieu

- Heure

- Authentification (EAP-TLS, EAP-TTLS, MBA,…)

Device Posture

L’accès aux demandes peut être refusé si l’agent constate que certaines choses ne sont pas en ordre.

MDM

Il existe également une intégration avec Microsoft Intune, de sorte que vous ne pouvez donner accès aux appareils conformes que par l’intermédiaire d’UZTNA.

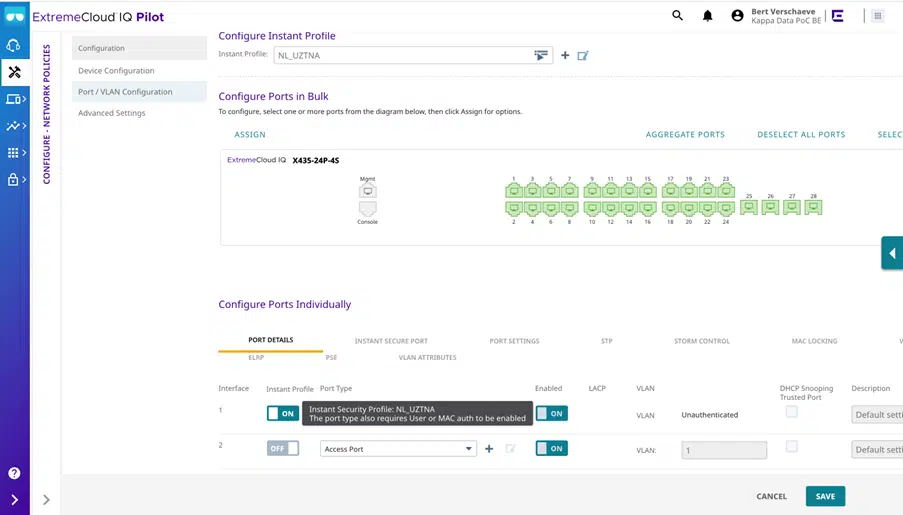

Switch Configuration

Dans ExtremeCloud IQ, vous pouvez sélectionner « Instant Secure Port » pour faire du port du commutateur un port « NAC ». De cette manière, les demandes Radius sur ce port sont transmises à UZTNA.

Vous vous demandez comment Universal ZTNA d’Extreme Networks peut aider votre organisation à répondre aux exigences plus strictes de la directive NIS2 tout en fournissant un accès sécurisé à vos employés ?

N’hésitez pas à contacter [email protected] si vous souhaitez obtenir plus d’informations.

Aucun commentaire