26 Fév Renforcez Votre Cybersécurité avec la Détection Avancée des Actifs et des Vulnérabilités

Introduction

À une époque où les cybermenaces augmentent de manière exponentielle, les organisations sont confrontées à un immense défi : sécuriser des surfaces d’attaque toujours plus vastes. Avec la prolifération des appareils Internet of Things (IoT), des environnements cloud et des infrastructures de travail à distance, les solutions traditionnelles de cybersécurité sont souvent insuffisantes pour offrir une visibilité et un contrôle complets.

De nombreuses entreprises ignorent quels appareils sont connectés à leur réseau. Or, le réseau est la colonne vertébrale de l’entreprise : il relie les utilisateurs et les appareils entre eux ainsi qu’à Internet. Cette connectivité est un atout précieux, car elle améliore l’automatisation et l’efficacité du travail. Cependant, elle augmente également le risque d’être exposé aux cyberattaques.

C’est pourquoi les outils permettant la visibilité des actifs et la détection des vulnérabilités sont essentiels dans toute stratégie de cybersécurité d’entreprise. Tout commence par une question simple : « Quels sont les appareils connectés à notre réseau ? » En répondant à cette question, une entreprise peut établir un plan efficace pour sécuriser ces appareils.

Dans le portefeuille de Kappa Data, deux solutions innovantes transforment la manière dont les organisations abordent la visibilité des actifs, la détection des menaces et la sécurité des réseaux.

Que font ces solutions ?

Armis et runZero partagent une mission commune : offrir aux organisations une visibilité complète sur leurs environnements réseau et les protéger contre les vulnérabilités et les menaces. Leur objectif principal est de garantir que chaque appareil, qu’il soit géré ou non, soit sécurisé contre les cyberrisques modernes.

Leur vision repose sur trois piliers essentiels :

- Visibilité complète de la surface d’attaque : identifier et comprendre tous les actifs connectés, y compris les appareils IoT, les éléments de shadow IT et autres endpoints non gérés.

- Réduction des risques : détecter proactivement les vulnérabilités et les comportements suspects pour prévenir les violations de données.

- Continuité opérationnelle : renforcer la sécurité sans perturber l’activité de l’entreprise, en assurant des analyses en arrière-plan pour protéger les environnements OT sensibles.

Bien que leurs approches puissent différer en fonction des secteurs d’activité, ces deux solutions visent à aider les entreprises à bâtir des cadres de cybersécurité résilients, capables de s’adapter aux menaces émergentes.

Armis : Détection des anomalies et protection des actifs en entreprise

Armis est une solution de cybersécurité conçue pour protéger les appareils non gérés et IoT. Elle est particulièrement bien implantée dans des secteurs critiques comme la santé et les hôpitaux.

Le plateforme Armis se distingue par :

- Protection des dispositifs médicaux et IoT : sécurise les appareils médicaux (pompes à perfusion, IRM, équipements industriels connectés).

- Détection des anomalies dans le trafic réseau : surveille en permanence le trafic réseau et analyse les comportements des sources et destinations pour identifier les menaces. Il détecte aussi bien les attaques connues (Log4j, injection SQL) que les comportements anormaux (attaques par force brute, scans de ports, connexions malveillantes).

- Intégration de renseignements sur les menaces mondiales : croise les données avec des sources de veille sur les menaces pour identifier et prévenir les risques en amont.

Là où Armis excelle vraiment :

– Protection des dispositifs médicaux et IoT : Sécurise les appareils médicaux tels que les pompes à perfusion, les machines IRM et les systèmes IoT industriels.

– Détection des anomalies du trafic : Surveille en continu le trafic réseau et analyse le comportement des sources et des destinations pour détecter les activités malveillantes et suspectes. Cela inclut les menaces connues basées sur des signatures, telles que Log4j et les injections SQL, ainsi que l’analyse des schémas comportementaux pour les attaques par force brute, les scans de ports, les connexions d’hôtes malveillants et les comportements anormaux des actifs.

– Intégration des renseignements sur les menaces mondiales : Corrèle les données avec des informations sur les menaces pour identifier et atténuer les risques de manière proactive.

RunZero

RunZero, anciennement connu sous le nom de Rumble, est spécialisé dans la découverte et l’inventaire de tous les appareils connectés à un réseau. Il offre aux organisations une visibilité détaillée et en temps réel sur tous leurs actifs, y compris les appareils IoT, les endpoints non gérés et les composants de l’ombre IT. Grâce à des méthodes de scan non intrusives, runZero garantit une visibilité complète sans perturber les activités du réseau.

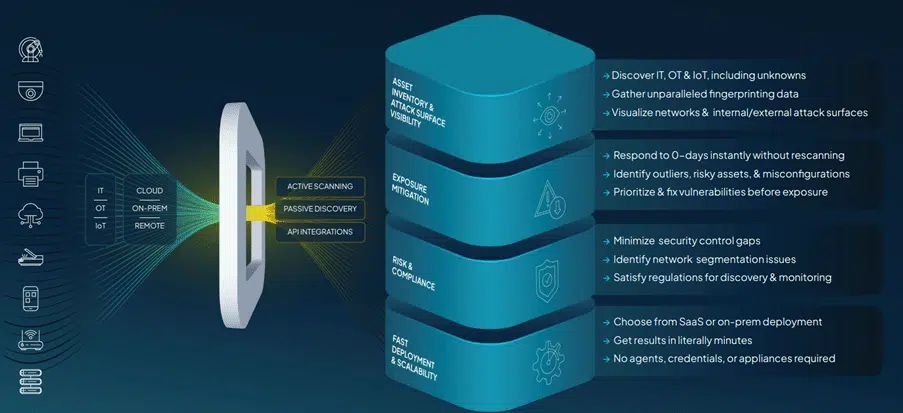

La découverte de ces actifs doit se faire de différentes manières, c’est certain. C’est pourquoi runZero est capable de les identifier, de les détecter et d’en extraire des informations de plusieurs façons :

– Agentless Discovery : runZero fonctionne entièrement sans agent. Contrairement à d’autres solutions nécessitant le déploiement d’agents sur les actifs, runZero scanne le réseau sans intervention manuelle.

– Inventaire détaillé des actifs : runZero découvre les appareils via un scan actif, une détection passive et des intégrations API. Cela lui permet d’obtenir des informations précises sur les actifs, y compris les systèmes d’exploitation, les services et les vulnérabilités.

– Déploiement fluide : runZero est rapide à configurer et propose une interface intuitive adaptée aux équipes de toutes tailles.

Pourquoi ces solutions sont-elles essentielles ?

Le paysage de la cybersécurité évolue rapidement. Alors que les entreprises adoptent de plus en plus d’appareils connectés et migrent vers des environnements hybrides, les failles des cadres de sécurité traditionnels deviennent évidentes.

Les défis actuels en cybersécurité :

- Adoption croissante de l’IoT : selon Gartner, plus de 25 milliards d’appareils IoT seront en circulation d’ici 2030, dont beaucoup sans protection intégrée.

- Expansion de la shadow IT : employés, sous-traitants et partenaires connectent souvent des appareils non autorisés aux réseaux, créant ainsi des angles morts en matière de sécurité. En moyenne, runZero détecte 25 % d’actifs inconnus dans les entreprises clientes.

- Menaces avancées : les cybercriminels exploitent de plus en plus les appareils non gérés et IoT comme points d’entrée faciles pour des attaques. Grâce à leur approche axée sur la visibilité, le contrôle et la protection des appareils connectés, Armis et runZero permettent de relever ces défis de front.

Intégration avec d’autres solutions de cybersécurité

La véritable puissance de ces plateformes réside dans leur capacité à s’intégrer à des solutions de gestion de réseau et de cybersécurité de premier plan :

- Contrôle d’accès réseau (NAC) : lorsqu’un appareil inconnu est détecté, il peut être automatiquement isolé ou déplacé vers un segment réseau spécifique.

- Gestion des adresses IP (IPAM) : ces solutions améliorent la gestion des adresses IP et des actifs en entreprise.

- XDR/MDR (Extended/Managed Detection & Response) : comble le fossé entre les appareils gérés et non gérés pour une réponse aux menaces unifiée.

- SIEM & SOAR : alimente les plateformes de gestion des événements de sécurité et d’automatisation des réponses avec des données détaillées sur les actifs et les menaces.

Conclusion

Les plateformes de découverte des actifs et de gestion des vulnérabilités représentent la prochaine génération de solutions de cybersécurité. Elles comblent les lacunes critiques en matière de visibilité et de protection dans les infrastructures IT modernes.

Toute stratégie de cybersécurité commence par une connaissance approfondie de son environnement réseau. L’intégration d’outils comme Armis et runZero permet aux entreprises de construire des écosystèmes de sécurité robustes, évolutifs et proactifs.

Face à l’évolution constante des menaces cybernétiques, adopter ces solutions n’est plus une option, mais une nécessité.

Prochaines étapes

Si vous souhaitez tester ces solutions :

- Essayez gratuitement runZero via https://runzero.com/try/

- Contactez [email protected] pour plus d’informations ou pour organiser une Proof of Value avec Armis.

No Comments