27 Mar Comment empêcher les cybercriminels d’utiliser des données confidentielles à mauvais escient?

Les spécialistes de la cybersécurité considèrent la sécurisation des accès privilégiés comme la priorité numéro 1 des RSSI en raison de violations très médiatisées de comptes privilégiés, dits comptes d’administrateur Les grandes cyberattaques de ces dernières années avaient toutes un point commun : la violation était due à une utilisation abusive des privilèges d’administrateur.

Vous avez besoin d’une solution fiable de gestion des accès privilégiés* (PAM) pour éviter les violations de données potentielles (et réduire le casse-tête que représente la gestion des comptes par vous-même). Plus de 85 % des entreprises affirment que leurs employés disposent de plus de privilèges qu’ils n’en ont besoin. Il s’agit là d’un risque de sécurité considérable pour la plupart des organisations, y compris la vôtre.

*La gestion des accès privilégiés (PAM), également connue sous le nom de gestion des comptes privilégiés.

Qu’est-ce qu’un compte privilégié?

Les comptes privilégiés sont un sous-ensemble de comptes qui offrent un accès et des autorisations accrus aux applications, appareils et systèmes au sein d’un environnement informatique.

Parmi les exemples de comptes privilégiés, on peut citer le compte racine UNIX, le compte administrateur Active Directory, le compte DBA ou les comptes superutilisateur intégrés dans chaque application et système.

Qu’est-ce que la gestion des accès privilégiés (PAM)?

La gestion des accès privilégiés (PAM) est l’ensemble des stratégies et des technologies de cybersécurité utilisées pour contrôler les accès élevés (“privilégiés”) et les autorisations pour les utilisateurs, les comptes, les processus et les systèmes dans un environnement informatique.

Pourquoi la gestion des accès privilégiés (PAM) est-elle importante?

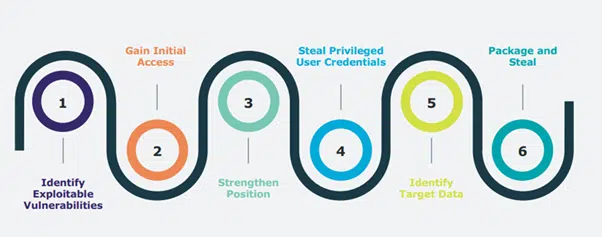

Les pirates informatiques ciblent les comptes à privilèges, qui permettent un accès illimité à vos systèmes et à vos données. Dans presque toutes les brèches récentes et très médiatisées, les pirates ont exploité les failles de sécurité et les comptes d’utilisateurs pour obtenir des comptes à privilèges. En mettant en œuvre le bon niveau de contrôle d’accès, la PAM peut aider les organisations à réduire leur surface d’attaque et à prévenir, ou du moins à limiter, les dommages causés par les attaques externes et les abus ou négligences d’utilisateurs internes.

Mais vous pouvez réduire votre vulnérabilité grâce à une solution en nuage qui offre un moyen sûr, efficace et conforme de gérer les comptes à privilèges :

One Identity Safeguard On Demand automatise, contrôle et sécurise le provisionnement des privilèges grâce à une gestion des accès basée sur les rôles et à des flux de travail automatisés.

Pourquoi une solution PAM à la demande (SaaS)?

- Accessible : fonctionne dans un navigateur Internet à partir de n’importe quel appareil

- Rentable : pas de coûts matériels initiaux et des méthodes de paiement flexibles telles que les modèles “pay-as-you-go” (paiement à l’utilisation).

- Facile à gérer : Pas d’installation, de mise à jour des appareils ou de gestion traditionnelle des licences

- Accréditation : Les solutions SaaS de One Identity sont développées, gérées et prises en charge dans le cadre de la plateforme de gestion de la sécurité de l’information de One Identity, qui a obtenu la certification ISO/IEC 27001:2013.

Essayez OneIdentity Safeguard pratiquement gratuitement!

Start jouw proefperiode om te zien hoe Safeguard je kan helpen. Voorkom en beperk de schade van een inbreuk met deze SaaS-gebaseerde PAM-oplossing die een veilige, efficiënte en compliant manier biedt om privileged accounts te beheren. Safeguard On Demand combineert een veilige wachtwoordkluis, sessiebeheer en een monitoringoplossing die vanuit de cloud wordt geleverd.

- Réduire les dommages potentiels des failles de sécurité

- Respecter la législation (conformité)

- Obtenir un retour sur investissement rapide grâce à un déploiement et une gestion simplifiés

- Déploiement en mode transparent sans modification des outils ou des flux de travail

- Automatiser les processus fastidieux pour les comptes privilégiés

- Approuver les demandes de mot de passe

- Surveiller, enregistrer et contrôler les sessions à l’aide d’alertes et de blocages en temps réel

- Identifier et analyser les mauvais comportements des utilisateurs

- Réduire les notifications en classant les alertes par niveau de risque et de déviation

Aucun commentaire