22 Août Barracuda Networks API Discovery

Le système d’exploitation fait fonctionner un ordinateur, mais ce sont les applications qui font le travail réel. Nombre de ces applications s’appuient sur des API : Interfaces de programmation d’applications. Quel rôle vital jouent les API dans notre monde automatisé et interconnecté ? Découvrez-le dans cet article de blog !

Les API sont essentiellement une passerelle vers toutes les données importantes stockées par l’application. Elles peuvent être consultées en interne, en externe ou publiquement et facilitent le développement de logiciels et l’innovation. Elles permettent de créer des sites web interactifs tels que des sites de comparaison pour la réservation de voyages, des applications d’itinéraires qui indiquent également les stations-service ou les radars et, bien sûr, d’importantes applications SaaS professionnelles telles que les applications de gestion de la relation client qui s’intègrent à la messagerie électronique. En bref, les API sont formidables !

Bienvenue dans le monde fantastique des API ! Oh, attendez…

Dans un monde idéal, tous les professionnels de l’informatique sauraient comment gérer correctement chaque API dans leur environnement informatique. En outre, ils sauraient quelles données sont accessibles via les API, quelles commandes sont activées, quels développeurs peuvent accéder aux API, et ils connaîtraient la gestion de la sécurité et de l’authentification pour garantir la sécurité des API et des données qu’elles contiennent.

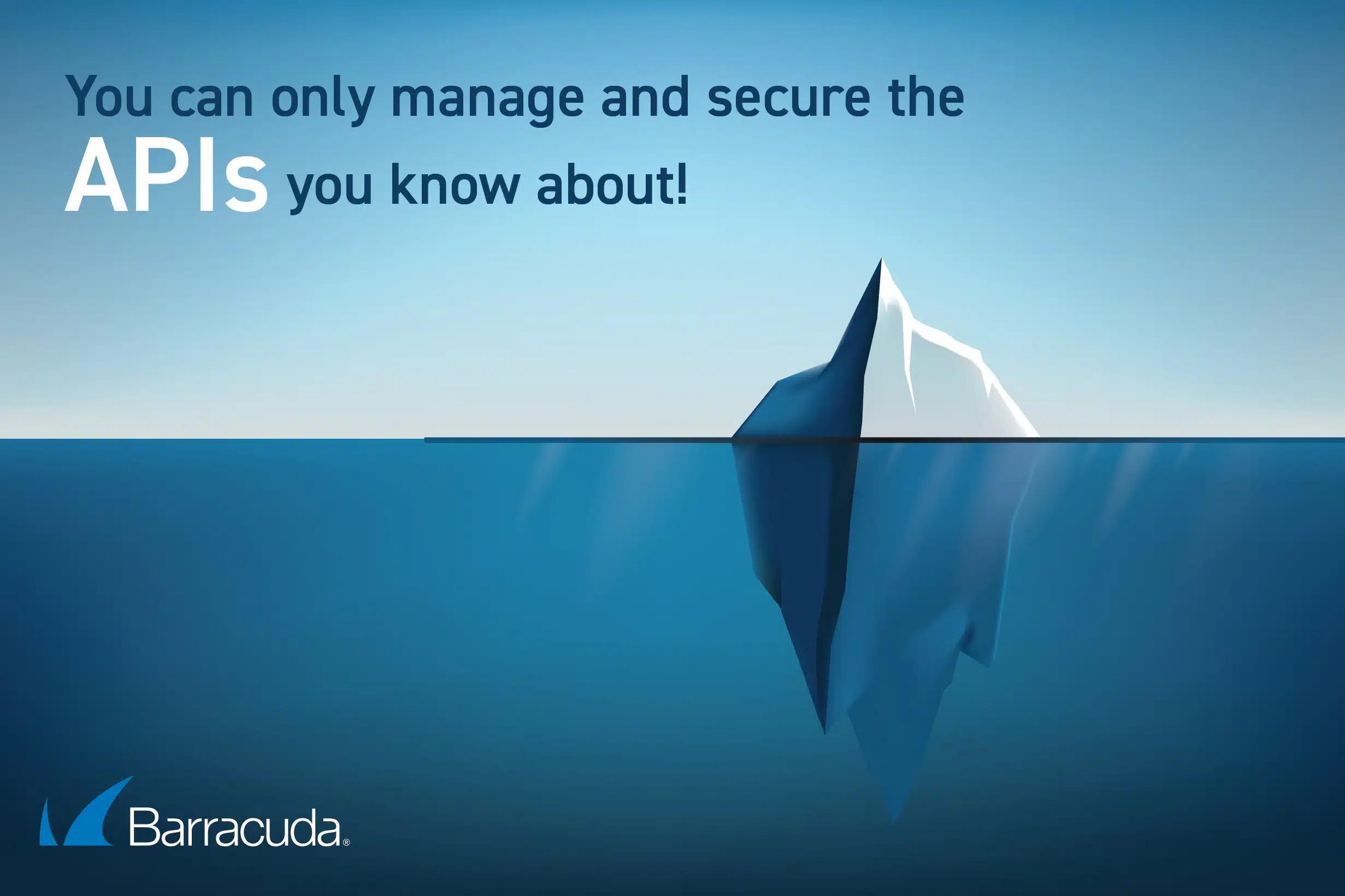

Malheureusement, nous ne vivons pas dans un monde aussi idéal. De nombreuses entreprises n’ont aucune idée de la partie de leur infrastructure informatique susceptible de publier des données via des API. Les environnements informatiques sont souvent un amalgame d’anciens systèmes sur site et de nouveaux systèmes basés sur le cloud, qui fonctionnent tous grâce à un réseau d’applications internes et externes et sont maintenus ensemble par ce réseau. Il est presque impossible d’avoir une vue d’ensemble claire de ces applications et de leurs API. Et ce que vous ne voyez pas, vous ne pouvez pas le protéger.

L’iceberg API

Il existe trois catégories d’API, chacune ayant sa propre visibilité et son propre profil de risque. La première catégorie comprend toutes les API visibles et connues. Ces API ne sont peut-être pas encore totalement sécurisées, mais elles sont gérées et sécurisées dans une certaine mesure. En outre, ces API peuvent être inspectées et sécurisées à l’aide de mesures de sécurité telles que les pare-feu d’application web et l’accès “Zero Trust”, car on sait où elles se trouvent.

La deuxième catégorie comprend toutes les API “fantômes”, c’est-à-dire les API dont vous ignorez l’existence parce que vous ne savez pas que les applications dans lesquelles elles résident font partie de l’infrastructure informatique. Enfin, la troisième catégorie d’API, la plus risquée, est celle des API dites “zombies” ou “héritées”. On les trouve dans les applications plus anciennes, inactives ou obsolètes. Ces API ont probablement été activées lorsque l’application a été déployée pour la première fois et n’ont jamais été fermées ou correctement sécurisées. Des mesures d’authentification non sécurisées ou inadéquates peuvent facilement être utilisées par des attaquants pour, par exemple, envoyer des commandes à l’application afin de siphonner des données.

Mauvaise utilisation des API

Alors que de plus en plus d’API sont ajoutées, Gartner prévoit que moins de 50 % de toutes les API d’entreprise seront gérées d’ici 2025. Cela signifie également que moins de la moitié des API seront connues et sécurisées. Si l’on ajoute à cela le fait que les API sont une passerelle vers d’énormes quantités de données sensibles et même vers le réseau au-delà, il est clair que les API offrent une vaste surface d’attaque non sécurisée.

Parmi les exemples récents de cyberattaques où des API non sécurisées ont été utilisées abusivement et où les données de millions de personnes ont été exposées, on peut citer le piratage de l’API de T-mobile (37 millions de clients touchés), l’attaque d’Optus en Australie (jusqu’à 10 millions de clients touchés) et la faille de sécurité de l’API de Twitter (les données de plus de cinq millions d’utilisateurs ont été exposées).

Recherche d’API

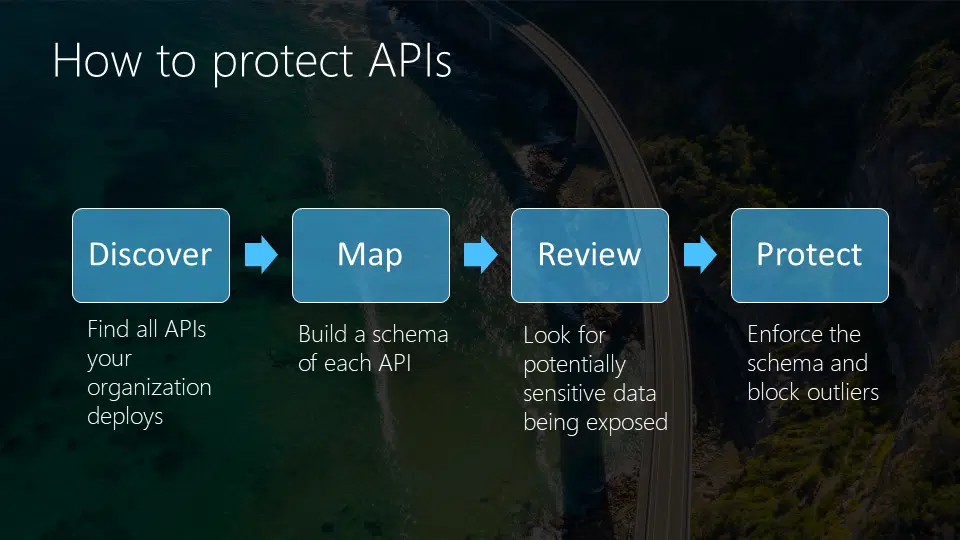

La recherche d’API connues et inconnues est difficile et prend du temps. Heureusement, il existe des solutions pour accélérer et faciliter cette tâche. Par exemple, avec un pare-feu d’application web qui inspecte le trafic de données. Cela permet aux organisations de trouver des API cachées et inconnues en analysant le trafic de données sortant et entrant entre les applications “en direct”. L’apprentissage automatique permet de trouver les API connues, partiellement connues et inconnues. Les entreprises peuvent alors décider comment et quelles applications sécuriser et ainsi réduire les risques.

Sécuriser les API

Le nombre croissant d’API et leur accès direct à des données précieuses en font une cible idéale pour les attaquants. Ce risque ne fera qu’augmenter avec l’ajout d’applications basées sur les API. L’étude de Barracuda montre qu’un peu moins des deux tiers (63 %) des professionnels de l’informatique sont préoccupés par la sécurité lors de la mise en place d’API. Elle montre également que 44 % d’entre eux sont préoccupés parce qu’ils ne savent pas où toutes les API sont déployées ou utilisées. L’étape la plus importante pour sécuriser les applications basées sur les API est la visibilité – de toutes les API dans le réseau et les points d’extrémité, qu’elles soient internes ou externes, actives ou inactives. Une solution de sécurité des applications web avec détection des API par apprentissage automatique est idéale pour localiser et sécuriser les API Zombie et Shadow.

En outre, il est indispensable de disposer d’une visibilité complète sur l’ensemble du trafic applicatif. Enregistrez toutes les requêtes faites aux API. Cela vous permet de détecter rapidement les commandes suspectes ou les schémas dans le trafic de données et de résoudre les problèmes, tels qu’une attaque par déni de service (DoS) ou des attaquants essayant d’envoyer une commande “télécharger toutes les données”. Mettez en place des contrôles d’accès robustes pour les applications basées sur l’API afin de limiter l’accès à l’API aux utilisateurs autorisés. Enfin, intégrer le plus tôt possible les outils de sécurité dans le cycle de développement des logiciels d’application.

Vous avez des questions ? N’hésitez pas à nous contacter à l’adresse sales@kappadata.be !

No Comments